Uno de los delitos informáticos más comunes hoy en día es el phising, un método de suplantación que engaña a las personas para que compartan sus contraseñas, números de tarjetas de crédito e información confidencial.

¿Qué es el phising?

Esta modalidad de engaño utiliza la suplantación de una empresa, oficina gubernamental, banco o persona de confianza para lograr que la víctima entregue voluntariamente sus datos confidenciales.

Por lo general las víctimas reciben un correo electrónico o mensaje de texto en el que se les indica que deben dirigirse a una página web para evitar que su cuenta se pierda, sea cerrada, se pierda su información, o cualquier otro tipo de amaenaza a sus intereses que le infunden miedo y confunden.

Al dar clic en el enlace indicado en el mensaje, la persona es dirigida a una web idéntica a la de la empresa, institución o persona original y se le solicita registrarse con sus credenciales, al introducir esta información, la misma llega al atacente y es utilizada para robar cuentas bancarias, identidades y vender información al mercado negro.

El phising no requiere de conocimientos técnicos avanzados, pues lo que se ataca realmente no es un sistema tecnológico, si no a la vulneralidad de la persona y su inocencia. Esta técnica se usa en sistemas operativos que son ampliamente robustos y que no tienen vulnerabilidades, pues es más sencillo que la persona voluntariamente entregue sus datos, que seguir buscando entre las capas de seguridad del sistema.

El phising es muy similar a la pesca, también por su cercanía con el término fishing en inglés, pues se prepara el anzuelo, se lanza y se espera a que pique la víctima.

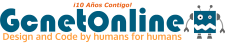

Infografía realizada por el Instituto Nacional de Ciberseguridad © INCIBE

Aunque pareciera que sólo hay una forma de hacer phising, hay una variedad de ataques que usan los atacantes para lograr su cometido, algunas de esas variantes son:

Phising de clonación. En este tipo de phising, los atacantes clonan correos electrónicos legítimos, que contengan enlaces y archivos adjuntos y sustituyen estos por información maliciosa. Al hacer clic en estos enlaces o archivos, el atacante toma control del sistema y luego puede falsificar la identidad de la víctima para pasar como remitente de confianza y atacar a otras personas.

Phising telefónico. Esta modalidad se realiza a través de una llamada telefónica, en la que el atacante indica que representa al banco, la policía, entidades gubernamentales o un familiar de la víctima. Por lo general le indica algún tipo de problema que se soluciona con dienro y le solicitan que se entregue por transferencia bancaria o o por tarjeta de prepago, pues estás últimas, son imposibles de rastrear.

Estas son las principales formas de phising, sin embargo, los textos e historias detrás de cada engaño tiene muchas formas diferentes, por eso es importante estar al tanto de esta modalidad y no fiarse de toda la información que nos envían al correo, por mensajes de texto o incluso fiarnos de llamadas que recibimos.

Para no caer en estos ataques, usa tu sentido común, no confies en remitentes que no sean conocidos o si es un remitente conocido, pero pide cosas extrañas o fuero de lugar, desconfía, es mejor perder un poco de tiempo y llamar al conocido para confirmar lo que nos pide, que no tener luego que lamentarlo. Revisa tambien con mucha atención, los detalles del correo, como la dirección del remitante, el texto del correo (normalmente los atacantes, suelen escribir en un mal español), los nombres de los ficheros adjuntos y los enlaces, para estos últimos pasa el cursor por encima del enlace y verifica que la dirección no tiene errores ortográficos o signos extraños. Es mejor siempre escribir directamente en el navegador la URL y no ir a través de un enlace .

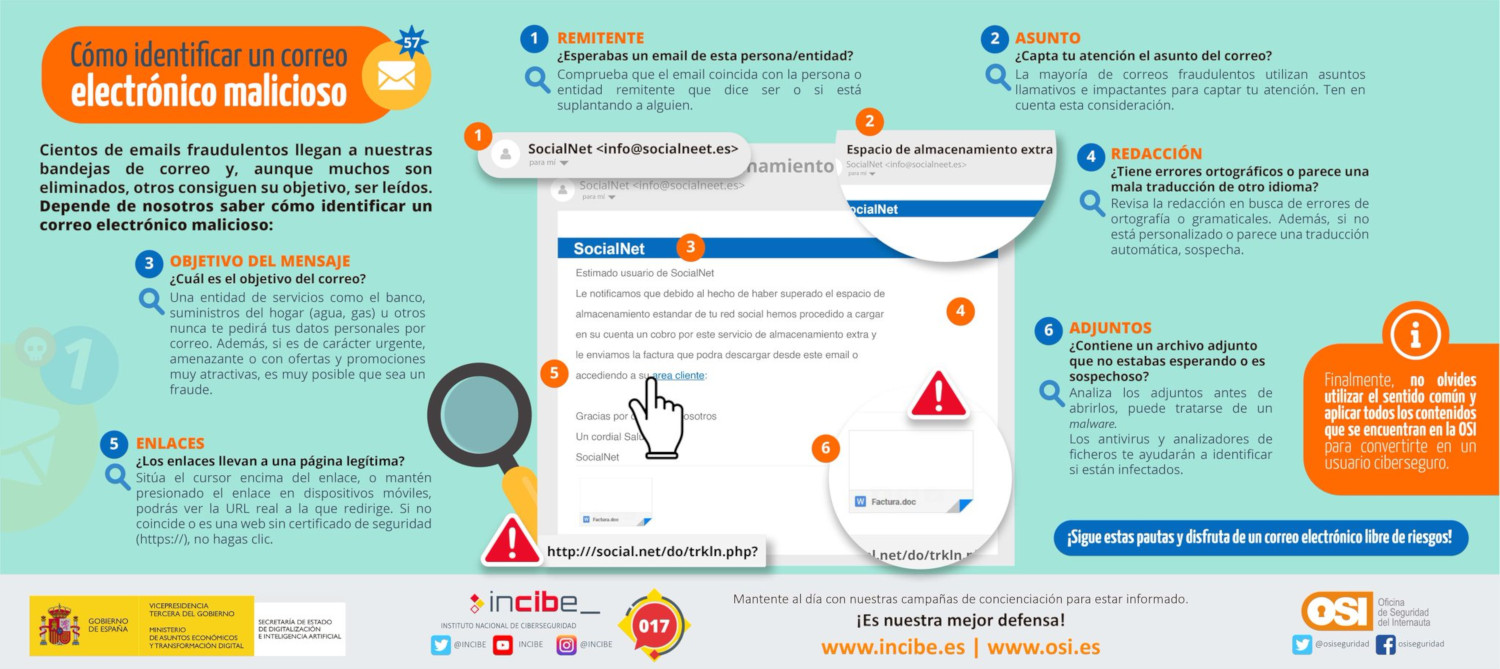

Ejemplo de phising

Este es un ejemplo típico de phishing, utilizando a una entidad bancaria como gancho. Lo primero que hay que tener en cuenta al recibir este correo es, ¿tengo cuenta en esta entidad? y sobre todo hay que saber que los bancos nunca solicitan este tipo de información.

En este ejemplo se pueden apreciar diferentes características que deben de hacer saltar las alarmas sobre la legitimidad del correo.

Fuente propia

- En el asunto, el correo, empieza por RE, esto es, que el correo ha sido enviado a otras destinatarios antes que nosotros.

- La dirección del remitente es sss@jobcoachaustria.at, si nos fijamos bien en ninguna parte de esa dirección aparece el dominio del banco, en este caso CaixaBank y además el dominio viene de una dirección de Austria, como se puede ver con la extensión .at.

- El correo originalmente, está escrito en inglés.

- Dentro de lo que nos solicitan, nos piden que confirmemos el código SMS que nos van a enviar, si hacemos eso ya han cogido el control total de nuestro teléfono y de nuestra cuenta, contactos, etc.

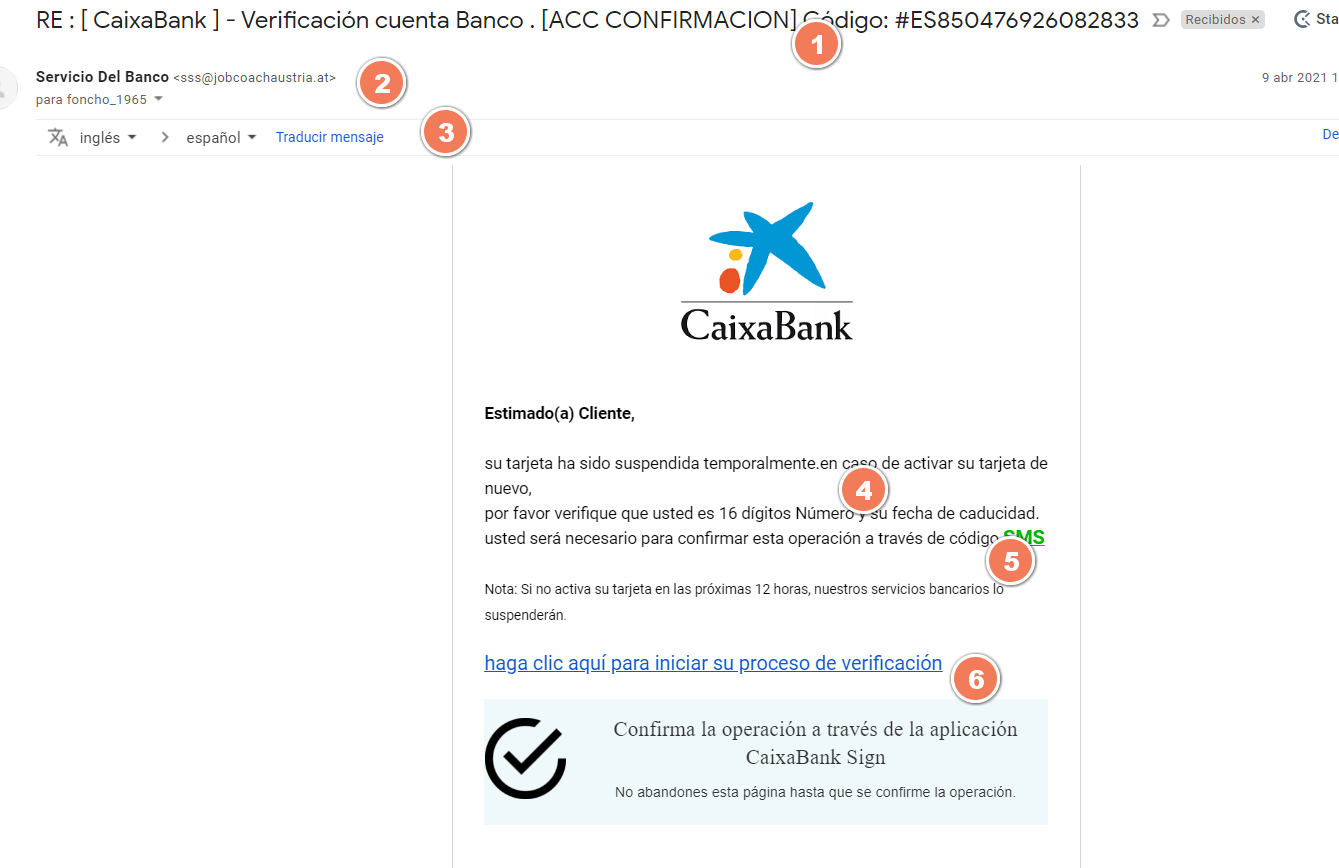

- Otra forma de saber la legitimidad del correo, es poniendo el cursor sobre el link que nos indican, ojo poner el cursor, nunca pulsar sobre el, en la parte de debajo de nuestro navegador aparece el vínculo al que apunta dicho enlace, tal como podemos ver en la siguiente imagen:

Fuente propia

Como se puede apreciar en la imágen, tampoco hay rastro alguno del dominio de CaixaBank

Este es un ejemplo, pero hay más correos de suplantación, es muy famoso el correo que se hace pasar por Correos, en el que se nos solicita un pago para enviarnos un paquete, o también el de la Dirección General de Tráfico (DGT), donde se nos indica que hemos sido “cazados” por un radar y se nos solicita el pago de la consiguiente multa.

Otras formas de suplantación

Existen otras formas de suplantación, como son:

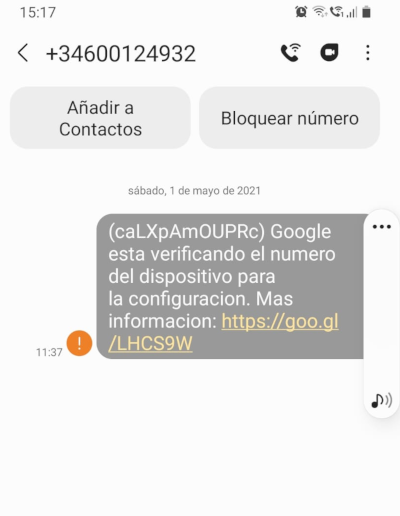

Por SMS: A través de mensajes de textos, se intenta convencer a la víctima para que pulse un enlace y facilite información personal. Tal como se puede observar en la siguiente imagen:

Fuente propia

Por Whatsapp: En este caso, se suele enviar un mensaje, desde un número de un familiar o conocido, al que previamente ya se le ha suplantado, solicitando el reenvío de un código enviado por error. Al hacer esto, el atacante consigue el control de nuestro Whatsapp y puede interactuar con el, en nuestro nombre.

Vishing: El término viene de dos palabras, voice y phishing y es un tipo de amenaza que viene a través de una llamada telefónica. Este método consta de dos pasos, por un lado se le envía un correo electrónico en el que si el usuario pica, se le envía a una web fradulenta, en la que se le solicitan una serie de datos, una vez conseguidos éstos, se le realiza una llamada de teléfono, con el pretexto de que se ha observado una actividad sospechosa en su cuenta, y se le solicita un SMS que el atacante le ha enviado a su móvil.

Conclusión

Fuente fotografía: Pexels

Manuel González Gago

Información interesante y muy clara, que hace reflexionar y tomar las precauciones necesarias antes de dar información personal y a quien se le envía. Este tipo de Blog hacía falta por lo que le auguro éxito seguro. Felicidades.

Alfonso C. Pérez

Gracias, Manuel González Gago por tu comentario. Esa es la idea, hacer post que sean útiles e instructivos.

José Ma. Pérez

Este primer escrito es muy claro y práctico. Enhorabuena

Alfonso C. Pérez

Gracias, José Ma Pérez por tu comentario. Esa es la idea, hacer post que sean útiles.